Czym są testy penetracyjne?

Testy penetracyjne, często nazywane pentestami, to zorganizowany proces, który symuluje prawdziwe cyberataki na systemy informatyczne, sieci lub aplikacje w celu identyfikacji i naprawy potencjalnych luk w zabezpieczeniach.

Celem testów penetracyjnych jest nie tylko wykrycie podatności, które mogą być wykorzystane przez cyberprzestępców, ale także ocena skuteczności istniejących środków, które powinny chronić, a także świadomości użytkowników w zakresie bezpieczeństwa.

Przeprowadzając testy, organizacje mogą lepiej zrozumieć potencjalne zagrożenia dla swoich danych i podjąć odpowiednie środki, aby zapobiec realnym atakom.

Testy penetracyjne – jakie sa rodzaje

- Black Box: Testy typu „Black Box” odbywają się bez wstępnej wiedzy o infrastrukturze i systemach celu. Testujący działają jak potencjalni intruzi, korzystając z publicznie dostępnych informacji, aby znaleźć i wykorzystać słabości.

- White Box: Znane także jako testy typu „Clear Box”, są przeciwieństwem testów „Black Box”. Testerzy mają pełną wiedzę o środowisku testowym, włączając dostęp do kodu źródłowego, schematów sieciowych i innych kluczowych danych. Pozwala to na głębszą analizę i identyfikację ukrytych błędów.

- Grey Box: Metoda „Grey Box” jest połączeniem dwóch poprzednich. Testujący posiadają częściową wiedzę o systemie, co umożliwia szybsze identyfikowanie słabych punktów, jednocześnie symulując atak zewnętrznego użytkownika.

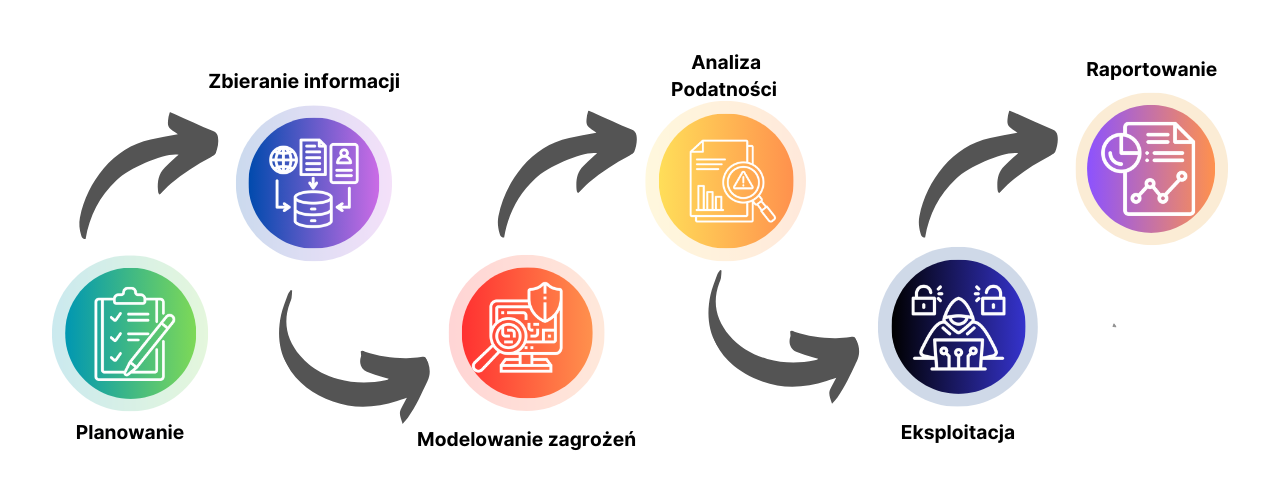

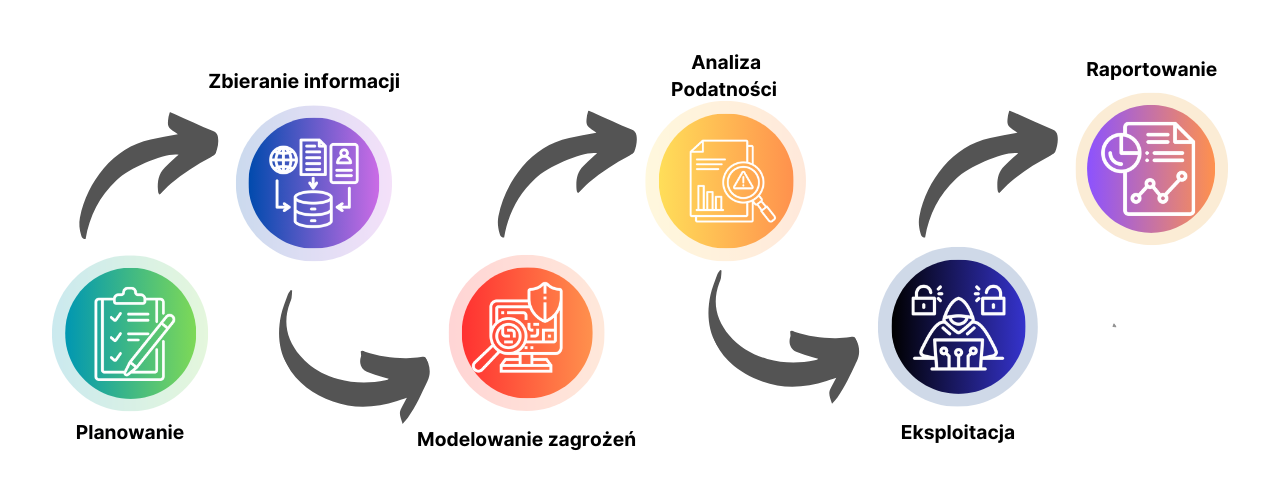

Testy Penetracyjne – Jak Wygladają?

- Planowanie

- Na tym etapie ustala się cele testów, określa się zakres i metodologię. Wyznacza się systemy do przetestowania i wybiera rodzaj testu (np. Black Box, White Box, Grey Box).

- Planowanie obejmuje również ustalenie reguł zaangażowania, które określają granice testów, aby uniknąć nieautoryzowanego dostępu do danych i systemów.

- Zbieranie Informacji

- Celem tego etapu jest zebranie jak największej ilości informacji na temat testów. Informacje te mogą obejmować adresy IP, szczegóły sieci, używane aplikacje, itp.

- Zbieranie informacji może odbywać się poprzez publicznie dostępne źródła (OSINT – Open Source Intelligence) lub narzędzia do mapowania sieci.

- Podczas testów penetracyjnych aplikacji, dokładnie analizowany jest każdy jej aspekt. Celem jest zebranie wszechstronnych informacji o oprogramowaniu, aby wykryć potencjalne luki w zabezpieczeniach.

- Modelowanie Zagrożeń

- Na tym etapie tworzy się modele potencjalnych zagrożeń, aby zrozumieć możliwe wektory ataku i słabe punkty w systemie czy aplikacji.

- Modelowanie zagrożeń obejmuje identyfikację potencjalnych atakujących, ich motywacji, a także zasobów i informacji, które mogą być dla nich atrakcyjne.

- Analiza Podatności na Zagrożenia

- Polega na identyfikacji słabych punktów w systemach, które mogą być wykorzystane przez potencjalnych atakujących.

- Używane są narzędzia do skanowania podatności, które automatycznie wykrywają znane luki w zabezpieczeniach.

- Analizowane są także te błędy, których nie wykrywają narzędzia automatyczne.

- Eksploitacja

- Ten etap polega na wykorzystaniu znalezionych podatności, aby uzyskać dostęp do systemu lub danych.

- Eksploitacja może obejmować przełamanie zabezpieczeń sieci, aplikacji webowych, systemów operacyjnych, itp.

- Po uzyskaniu dostępu testerzy próbują zrozumieć, jak daleko mogą posunąć się w systemie i jakie informacje mogą uzyskać.

- Często obejmuje to eskalację uprawnień, przechwytywanie ruchu sieciowego, dostęp do dodatkowych systemów, łamanie haseł itp.

- Raportowanie

- Na tym etapie tworzony jest szczegółowy raport z testów. Raport zawiera ogólny oraz szczegółowy opis znalezionych błędów, opis metodologii, wykorzystanych narzędzi, znalezionych podatności i sposobów ich wykorzystania.

- Raport zawiera również rekomendacje dotyczące działań naprawczych oraz strategie minimalizacji ryzyka w przyszłości.

Testy Penetracyjne – Korzyści Dla Twojej Firmy

Testy penetracyjne oferują kluczowe korzyści w zapewnieniu cyberbezpieczeństwa organizacji. Przede wszystkim pozwalają na identyfikację i zrozumienie słabych punktów w infrastrukturze IT czy aplikacji przed potencjalnymi atakującymi, co umożliwia załatania luk w zabezpieczeniach na wczesnym etapie.

Dzięki temu, organizacje mogą uniknąć kosztownych naruszeń danych i związanych z nimi strat finansowych, prawnym konsekwencjom, a także uszczerbku na reputacji. Dodatkowo, testy te pomagają w spełnieniu wymogów regulacyjnych i standardów branżowych takich jak RODO, HIPPA czy ISO, co jest niezbędne dla utrzymania zaufania klientów i partnerów biznesowych.

Inną ważną korzyścią jest zdolność do lepszego zrozumienia i zarządzania ryzykiem. Testy penetracyjne dostarczają cennych informacji o potencjalnych wektorach ataku i skuteczności istniejących mechanizmów obronnych.

Pozwala to na bardziej świadome podejmowanie decyzji w zakresie inwestycji w zabezpieczenia, planowania reagowania na incydenty i ogólnego zarządzania ryzykiem. W rezultacie, organizacje mogą zwiększyć ogólną odporność na cyberataki, co w dzisiejszym dynamicznie zmieniającym się środowisku technologicznym jest nieocenioną wartością.

Jaką wartość uzyskasz?

- Poprawa Bezpieczeństwa: Testy penetracyjne identyfikują i pomagają naprawić błędy w zabezpieczeniach, co bezpośrednio wpływa na zwiększenie odporności firmy czy aplikacji na ataki cyberataki.

- Ochrona Reputacji i Zaufania: Przez zapobieganie naruszeniom danych, firmy mogą chronić swoją reputację i zaufanie klientów, które mogłyby zostać uszkodzone w wyniku cyberataków.

- Zgodność z Przepisami i Standardami: Regularne testy penetracyjne pomagają w spełnieniu wymogów prawnych i regulacyjnych dotyczących cyberbezpieczeństwa, co jest kluczowe w wielu branżach.

- Zrozumienie i Zarządzanie Ryzykiem: Klienci otrzymują głębsze zrozumienie potencjalnych zagrożeń i są w stanie lepiej zarządzać swoim ryzykiem cybernetycznym.

- Kosztowe Korzyści Długoterminowe: Inwestycja w testy penetracyjne może prowadzić do oszczędności, minimalizując szkody i koszty związane z naruszeniami danych i cyberatakami.

- Wzrost Świadomości Bezpieczeństwa: Firmy zyskują cenną wiedzę na temat praktyk bezpieczeństwa, co przekłada się na lepsze nawyki i procedury w całej organizacji.

- Dostosowanie do Dynamicznie Zmieniającego się Środowiska: W świecie, gdzie zagrożenia ewoluują, testy penetracyjne pomagają firmom być na bieżąco z najnowszymi metodami ataku i odpowiednio dostosowywać swoje strategie obronne.

Testy Penetracyjne – Rodzaje

Testy penetracyjne, kluczowe w zapewnianiu cyberbezpieczeństwa, występują w różnych formach, dostosowanych do specyficznych obszarów działań i technologii. Każdy rodzaj testu penetracyjnego koncentruje się na określonym aspekcie infrastruktury IT, odkrywając unikalne słabości i zagrożenia. Oto przegląd różnych typów testów penetracyjnych:

- Testy penetracyjne aplikacji webowych: Zajmują się identyfikacją luk w zabezpieczeniach w aplikacjach internetowych. Testy te skupiają się na wykrywaniu podatności takich jak SQL injection, Cross-Site Scripting (XSS) i inne błędy w implementacji, które mogą być wykorzystane przez atakujących CZYTAJ DALEJ.

- Testy penetracyjne infrastruktury sieciowej: Skoncentrowane na ocenie zabezpieczeń całej sieci korporacyjnej. Testy te badają firewalle, routery, przełączniki, serwery i inne urządzenia sieciowe, aby wykryć podatności mogące prowadzić do nieautoryzowanego dostępu.

- Testy penetracyjne WiFi: Koncentrują się na bezpieczeństwie sieci bezprzewodowych. Testy te sprawdzają zabezpieczenia, takie jak szyfrowanie i uwierzytelnianie, a także poszukują luk, które mogą pozwolić na nieautoryzowany dostęp do sieci WiFi.

- Testy penetracyjne aplikacji mobilnych: Dotyczą bezpieczeństwa aplikacji na urządzenia mobilne. Testy te skupiają się na odkrywaniu podatności w aplikacjach na iOS i Android, takich jak słabe zarządzanie danymi, niewystarczające szyfrowanie czy błędy autoryzacji.

- Testy penetracyjne Active Directory: Skupiają się na ocenie zabezpieczeń w usługach katalogowych Microsoft, takich jak Active Directory. Testy te analizują zarządzanie tożsamością i dostępem, poszukując słabości w politykach, konfiguracjach i praktykach zarządzania.

- Fizyczne testy penetracyjne: Oceniają zabezpieczenia fizyczne firmy, takie jak zamki, systemy alarmowe, kamery i kontrola dostępu. Testy te mają na celu zidentyfikowanie luk, które mogą umożliwić fizyczny dostęp do krytycznych obszarów.

- Testy penetracyjne API: Skoncentrowane na interfejsach programowania aplikacji (API), które są kluczowymi elementami integracji systemów. Testy te badają bezpieczeństwo i zarządzanie API, aby wykryć podatności takie jak błędne uwierzytelnianie, autoryzacja i ograniczenia dostępu.

Każdy z tych rodzajów testów penetracyjnych odgrywa istotną rolę w kompleksowej strategii cyberbezpieczeństwa, pomagając w identyfikacji i naprawie podatności w różnych obszarach technologicznych.